CIBERSEGURIDAD 20/12/2020

Las empresas tecnológicas están en alarma por el último ciberataque. El proveedor informático SolarWinds anuncia "que sus sistemas sufrieron un ataque manual altamente sofisticado a la cadena de suministros de su software Orion". Un ciberataque "extremadamente dirigido" que habría estado realizado...

No es un objetivo baladí, pues entre los clientes de SolarWinds se encuentran la gran mayoría de grandes empresas de los EE.UU, además de organizaciones gubernamentales como la NASA, las fuerzas aéreas o el Pentágono.

El ciberataque se cree relacionado con la intrusión a la firma FireEye, donde...

CIBERSEGURIDAD 17/12/2020

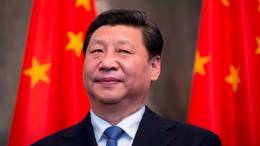

Ha ocurrido una filtración importante que contiene un registro con los detalles de casi dos millones de miembros del PCCh, exponiendo a miembros que están trabajando en todo el mundo, al tiempo que airea la manera de operar del partido bajo la batuta de Xi Jinping.

La periodista Sharri Markson dijo que la filtración es un registro que contiene datos de los miembros del Partido Comunista, como sus nombres, cargo en el partido, fecha de nacimiento, número de identificación nacional y origen étnico.

“Lo sorprendente de esta base de datos no es que expone a...

CIBERSEGURIDAD 17/12/2020

Los drones son aeronaves no tripuladas que con el paso de los años se han convertido en algo habitual por lo que su sector ha experimentado un crecimiento enorme. Sus puntos más fuertes son su versatilidad, sus prestaciones y la gran cantidad de usos diferentes que se les puede dar y que están...

Con tan solo un dron, un ordenador, una radio, una batería y una antena acoplada se puede transmitir nuestro propio canal de televisión, ¿Cómo?

Cuando el dron vaya sobrevolando las antenas de las casas en lugar de recibir la señal original recibirá la nuestra, esto se debe a la nula capa de...

CIBERSEGURIDAD 13/12/2020

La brasileña Embraer, considerada hoy el tercer mayor fabricante de aviones después de Boeing y Airbus, fue víctima de un ataque de ransomware el mes pasado. Los piratas informáticos involucrados en la intrusión han filtrado algunos de los archivos privados de la compañía en venganza por negarse el ...

Los archivos de Embraer se compartieron en un sitio web alojado en la web oscura, administrado por la banda de ransomware RansomExx (también conocida como Defray777). Los datos subidos a este sitio incluyeron muestras de datos de empleados, contratos comerciales, fotos de simulaciones de vuelo y...

CIBERSEGURIDAD 13/12/2020

Si un hacker se hiciera con la conducción autónoma de un vehículo militar, podría llegar a moverlo a su antojo, las consecuencias son inimaginables....Los sistemas de seguridad que protegen un vehículo militar deben ir más allá de los componentes físicos, es crucial centrarse también en la...

La defensa de estos vehículos en lo que a ciberseguridad se refiere, se va a dividir en dos campos, el primero es el de prevención y el segundo es el de detección. A efectos prácticos, aquí lo que es el conocido “blue team”, toma parte y desarrolla su función, proteger los activos pertinentes, que, ...

CIBERSEGURIDAD 10/12/2020

El IoT (o Internet de las cosas) está siendo la tendencia con ascendencia exponencial en el mundo, ya que, casi todas las cosas que conocemos, tienen al menos la posibilidad de acceso a internet, teniendo como principal razón el uso de estas de uso remoto. Esto, en muchos casos, puede facilitar su...

Hackear uno dispositivos, en gran parte, no suele ser muy difícil, ya que la seguridad que algunos tienen es, o de muy baja calidad o nula (de hecho, en dependiendo del caso, se podría realizar en tres minutos).

Los dispositivos que podemos encontrar que se están pasando a los IoT son...

CIBERSEGURIDAD 09/12/2020

Indra ha manifiestado su total apoyo a la propuesta española de que León sea la sede del Centro Europeo de Competencia Industrial, Tecnológica y de Investigación en Ciberseguridad. La compañía está especializada en el mercado de ciberseguridad en España y Portugal, con un equipo de más de 1.200...

Además cuenta con un Centro de Excelencia en Seguridad y Desarrollo de Software en León y mantiene un equipo de especialistas que trabaja para el Instituto Nacional de Ciberseguridad de España (INCIBE).La empresa estima que León constituye una magnifica ubicación para albergar centros de...

CIBERSEGURIDAD 08/12/2020

A río revuelto, ganancia de pescadores, aunque puedan causar un daño irreparable en la salud de la gente, operen al margen de la legalidad y fuera de cualquier escala de valores mínimamente aceptable para cualquier ser humano. Por eso, el Centro Nacional de Inteligencia (CNI) alertó este lunes del...

Los datos los aportó la actual directora del servicio secreto español, Paz Esteban, en mitad de las Jornadas de Ciberseguridad del Centro Criptológico Nacional, el organismo del CNI que se encarga de la seguridad de las infraestructuras informáticas más crítica del país. Según estos datos, los...

CIBERSEGURIDAD 07/12/2020

La factoría suiza Kopter, recientemente adquirida por Leonardo, fue atacada por el ransomware LockBit, siendo comprometida su red interna y cifrados sus archivos.

En abril de 2020, Leonardo con la mirada puesta en el helicóptero que la firma suiza se encontraba desarrollando en esos momentos, el SH90, adquirió Kopter en una operación valorada en 185 millones de Euros. Esta aeronave permitiría a los italianos la oportunidad de impulsar el mercado civil...

CIBERSEGURIDAD 06/12/2020

La Guía de Ciberataques del Instituto Nacional de Ciberseguridad describe los distintos métodos utilizados por los ciberdelincuentes para acceder ilícitamente a datos de los usuarios con fines defraudatorios. Así, se refiere a técnicas para averiguar la contraseña de acceso a dispositivos, o al...

La Guía hace referencia también a los ataques a las conexiones, que se basan en interponerse en el intercambio de información entre un usuario y un servicio web, para monitorizar y robar datos personales, bancarios, contraseñas, etc., entre los que se encuentra la creación de redes wifi falsas, el...

CIBERSEGURIDAD 05/12/2020

La operación de ransomware Egregor atacó a la agencia de transporte TransLink del Metro de Vancouver provocando interrupciones en los servicios y los sistemas de pago.

El 1 de diciembre, TransLink's anunció que tenía dificultades con sus sistemas de información que afectaban a los teléfonos móvlies, los servicios en línea y el pago con tarjetas de crédito o débito. Al restaurar los sistemas de pago, fue cuando TransLink emitió un comunicado en el que reconocía...

CIBERSEGURIDAD 02/12/2020

El grupo farmacéutico Zendal, con sede en O Porriño, ha sido víctima de una millonaria estafa con la técnica del phising. Un responsable de esta compañía realizó transferencias a una cuenta bancaria por más de nueve millones de euros creyendo que lo hacía por orden de su jefe, cuando en realidad se ...

Los hechos ocurrieron la semana pasada. El jefe financiero de la entidad recibió un correo electrónico en el que el jefe de la empresa le avisaba de que iban a establecer contactos con una importante compañía multinacional de un país asiático y que tenía que tener disponible dinero de los fondos...

CIBERSEGURIDAD 02/12/2020

Recientemente han sido descubiertas muestras de una nueva botnet para dispositivos IoT que utiliza el CDN de Discord para su propagación, lo que podría dificultar gravemente su bloqueo.

El investigador de seguridad @0xrb compartió recientemente en Twitter un listado de URL que se servían de la infraestructura de la popular herramienta de comunicación para una nueva botnet dirigida a dispositivos IoT.

Lo curioso de esta botnet es que utiliza el CDN de Discord para evadir las...

CIBERSEGURIDAD 01/12/2020

Los especialistas de la firma de seguridad Sophos han notificado a algunos de sus clientes sobre un incidente de exposición de datos derivado de falla de seguridad detectada este martes. Los datos de los usuarios se filtraron debido a la configuración errónea de una herramienta usada por la...

Sophos no proporcionó detalles sobre quién descubrió la falla en esta herramienta o el número exacto de usuarios afectados. La información comprometida incluye detalles como el nombre completo de los usuarios, sus direcciones email y números de teléfono en caso de que hayan sido compartidos con...

CIBERSEGURIDAD 30/11/2020

Un trabajo conjunto del investigador principal de seguridad de la información de CyberNews, Mantas Sasnauskas, y los investigadores James Clee y Roni Carta, ha descubierto puertas traseras sospechosas en un enrutador Jetstream fabricado en China, vendido exclusivamente en Walmart como su nueva...

CyberNews se acercó a Walmart para hacer comentarios y saber si estaban al tanto de la puerta trasera de Jetstream y lo que planean hacer para proteger a sus clientes. Después de enviar información sobre el dispositivo Jetstream afectado, un portavoz de Walmart informó a CyberNews: “Gracias por...

CIBERSEGURIDAD 28/11/2020

El CTAG, centro tecnológico de automoción de Galicia, es uno de los centros europeos referentes en investigación y desarrollo en el mundo de la automoción.

Este centro tecnológico está situado en Galicia, concretamente en Porriño (Pontevedra), ofrece pistas de prueba para conducción autónoma y conectada, pero su oferta de servicios es mucho más amplia que eso. Según reza su web su principal objetivo es "ayudar a mejorar la competitividad de las...

CIBERSEGURIDAD 25/11/2020

Gracias a una solución innovadora para proteger las redes de datos, Rheinmetall se impuso a 37 proyectos al llevarse el primer premio. “Moving Target Defense in Micro-Segmented Zero-Trust Networks” es el proyecto premiado y diseñado por el equipo de expertos de la unidad de negocio de...

Una característica central del dispositivo de seguridad Rheinmetall es la función "Defensa de objetivos móviles", que puede mejorar significativamente la seguridad de las redes. En esencia, Moving Target Defense reemplaza las direcciones IP reales por virtuales, evitando así que los atacantes...

CIBERSEGURIDAD 24/11/2020

Cybersecurity Ventures, un recurso de estadísticas y predicciones de seguridad cibernética, asegura que los costos globales de los delitos cibernéticos alcanzarán los 10.500 millones de dólares en 2025.

Esto triplicaría con creces los $ 3.000 millones de 2015 y representaría un aumento anual del 15% para cada uno de los próximos cinco años. El total proyectado representa la mayor transferencia de riqueza económica de la historia y es un gran riesgo para la innovación y la inversión.

Para...

CIBERSEGURIDAD 23/11/2020

Un denunciante interno del Servicio de Inteligencia de Defensa de Dinamarca reveló cómo la agencia se asoció con la NSA, de EE. UU. Para llevar a cabo la vigilancia nacional.

En declaraciones a la emisora pública danesa DR, varias fuentes que leyeron los informes del denunciante afirmaron que Forsvarets Efterretningstjeneste (FE) participó en una posible vigilancia ilegal junto con la NSA, aprovechando estaciones de aterrizaje de cables submarinos y cables ...

CIBERSEGURIDAD 22/11/2020

RTL Nieuws ha obtenido acceso a una consulta secreta entre los ministros de defensa europeos. Esto fue posible porque la cuenta de Twitter del ministro Ank Bijleveld contenía brevemente una foto con la dirección de inicio de sesión y parte del código PIN.

En varios intentos, RTL News logró adivinar el código pin de la consulta secreta, porque cinco de los seis dígitos del código pin eran visibles en la foto.

"¿Sabes que estás participando en una reunión secreta del Consejo de Asuntos Exteriores?", Preguntó el Alto Representante Josep Borrell...

.jpg,260,166,0.jpg)